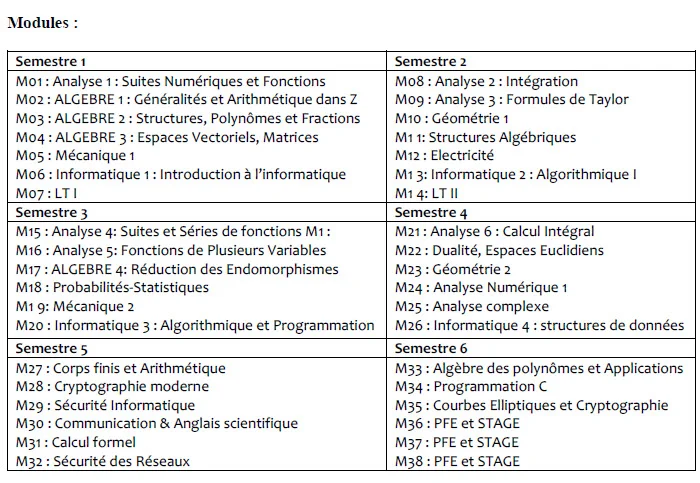

Pré inscription Licence De Cryptographie Mathematique Et Securite D'information (Lcmsi) ENS Casa 2014 | Supmaroc

Clé Privée, Codage, Cryptographie, Icône De Ligne De Couleur Plate De Sécurité Informatique Illustration de Vecteur - Illustration du rayé, étiquette: 161479576

Amazon.fr - Cryptographie et sécurité des systèmes et des réseaux (traité IC2, série Informatique et systèmes d'information) - Touradj Ebrahimi, Franck Leprévost, Bertrand Warusfel, S. Varrette J-L Roch, J-G Dumas, R. Gillard

Comment s'assurer qu'un protocole cryptographique n'a pas de faille ? Une histoire de logique ! – binaire

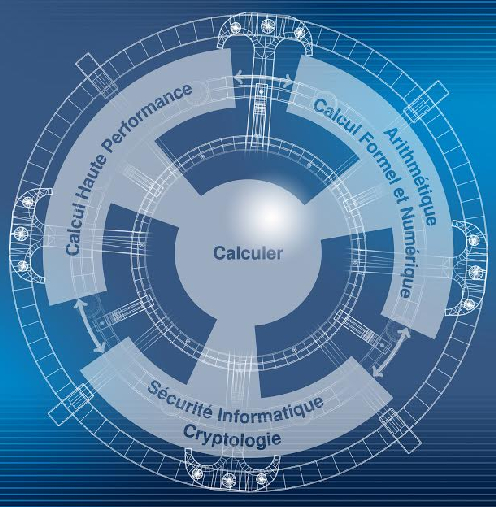

Parcours Cryptologie, Calcul haute-performance et Algorithmique (CCA) | Sorbonne Université| Sciences & Ingénierie

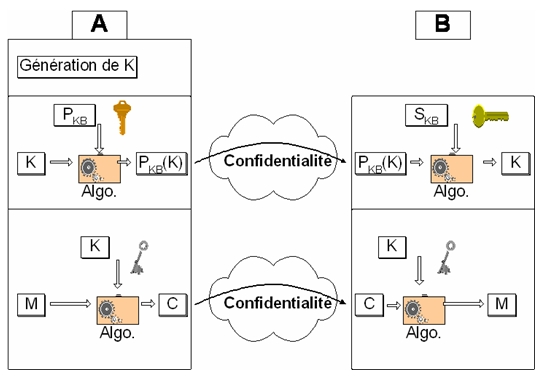

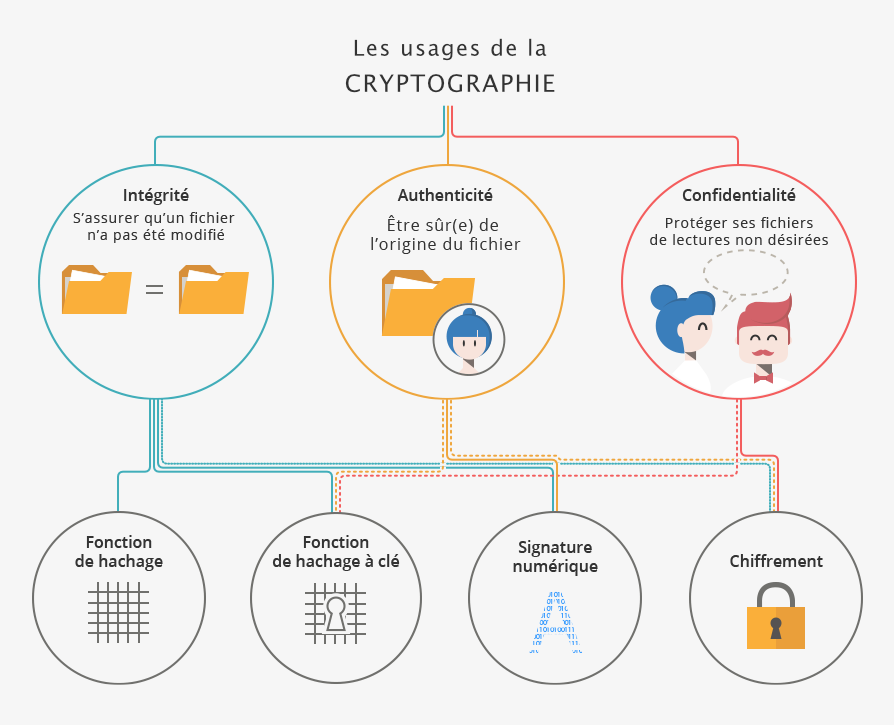

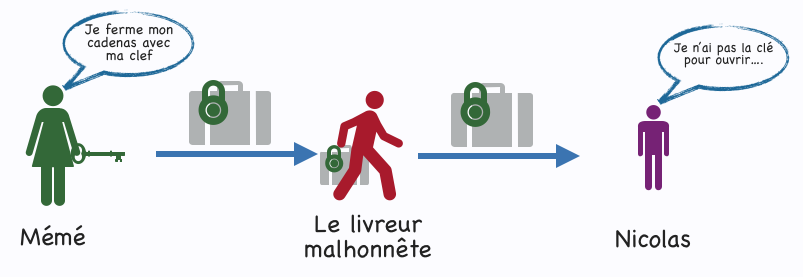

Securite basee sur la cryptographie amelioration des codes d authentification des messages - FasterCapital