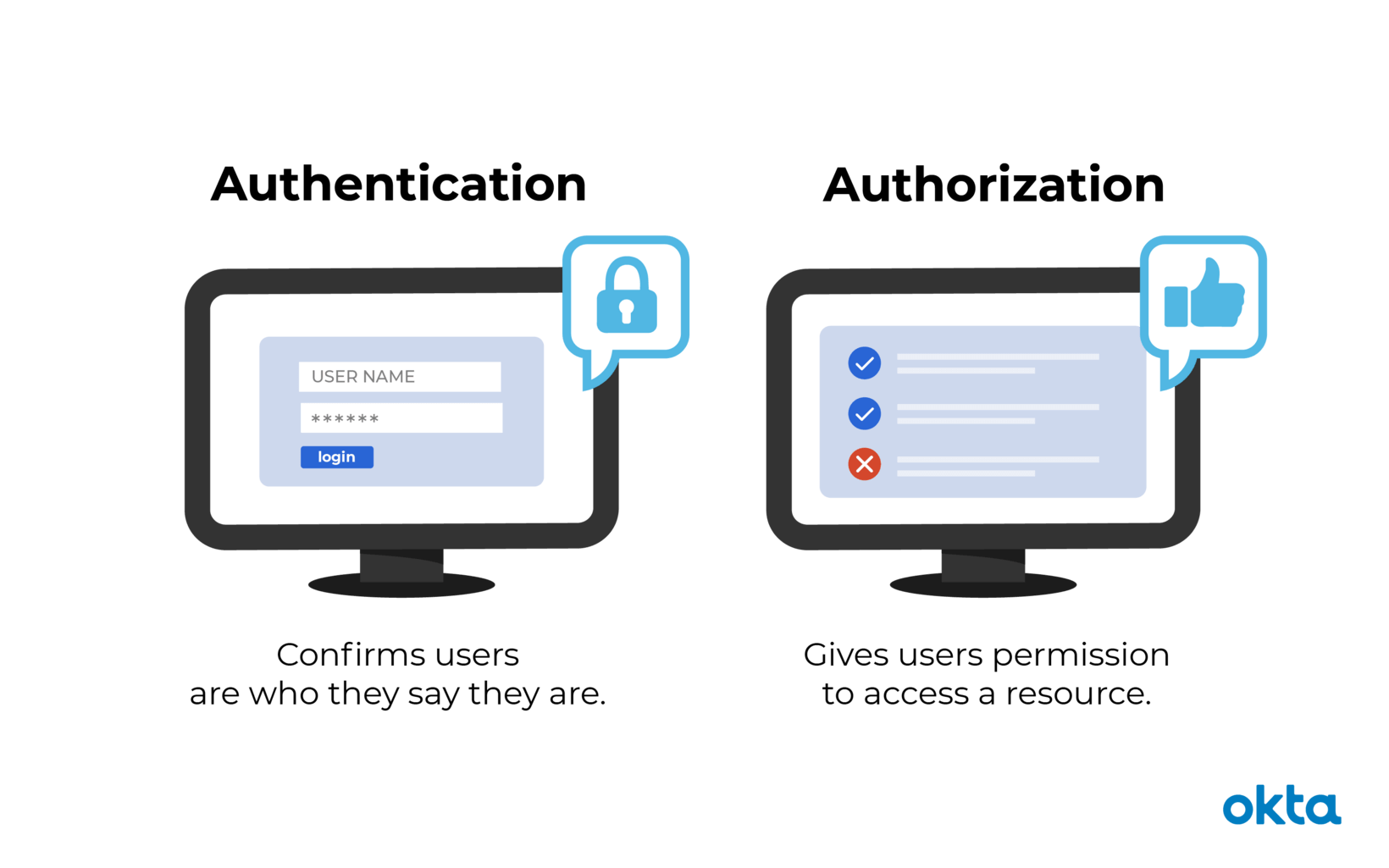

Connexion Accès Refusé Illustration Vectorielle. Le Système Refuse Le Mot De Passe, L'erreur Et L'entrée Sur L'appareil Informatique Indiquant Que L'utilisateur N'a Pas L'autorisation De Développer Un Site Web Ou Un Mobile

Omega Informatique - Ventes - Réparations - Formations - Conseils - Configuration de réseaux informatique

Sécurité informatique Autorisation Ordinateur Icônes Graphiques évolutifs, symbole d'autorisation, angle, service png | PNGEgg

Connexion Et Mot De Passe De L'autorisation De L'utilisateur Sur L'illustration Vectorielle De Concept Informatique | Vecteur Premium

fenêtre d'autorisation rétro vectorielle avec champs de connexion et de mot de passe. interface utilisateur nostalgique. interface informatique à gradient de vapeur. modèle d'autorisation. 18745677 Art vectoriel chez Vecteezy

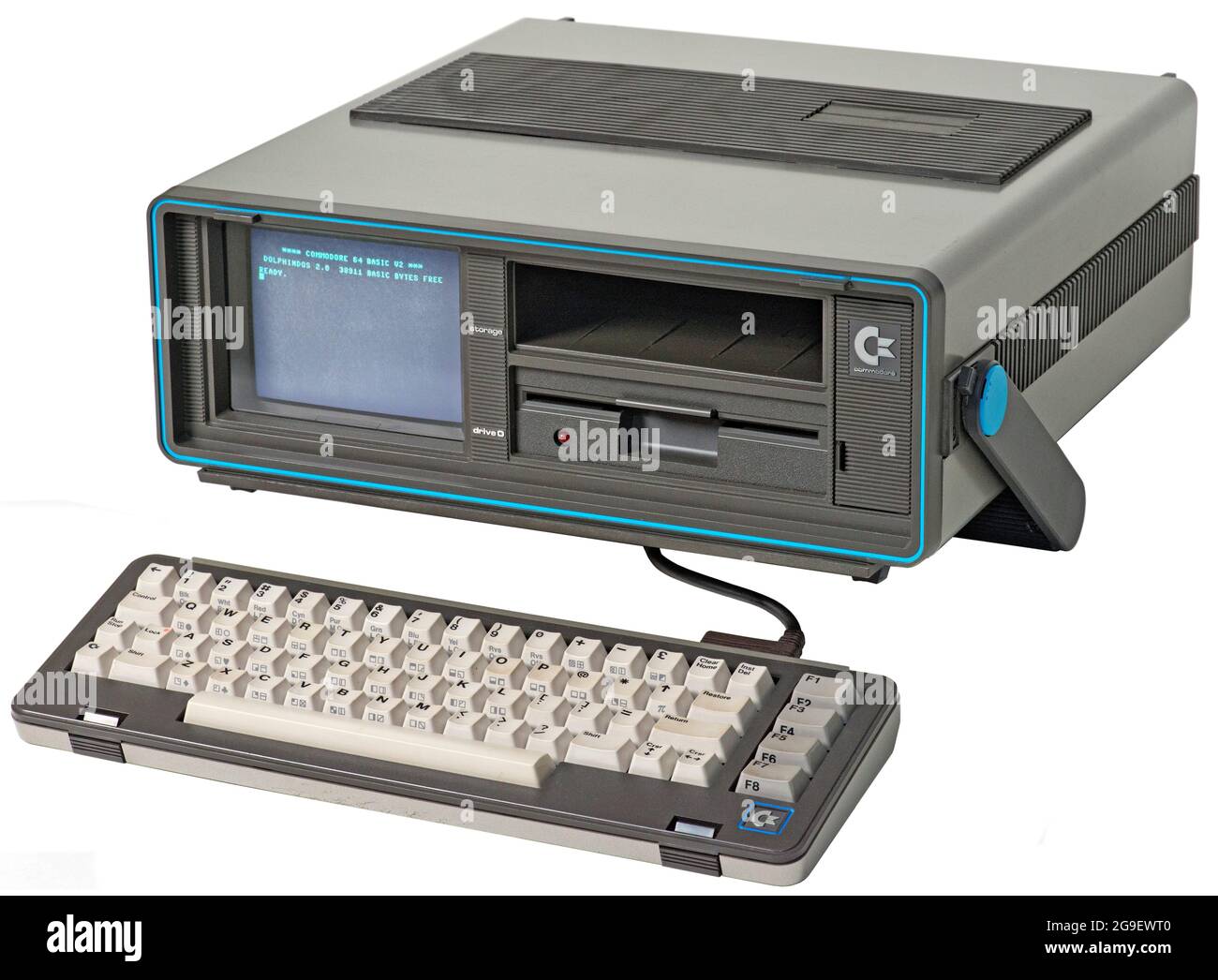

Informatique / électronique, ordinateur, Commodore ordinateur exécutif SX-64, portable sur la base du C64, DROITS-SUPPLÉMENTAIRES-AUTORISATION-INFO-NON-DISPONIBLE Photo Stock - Alamy

.gif)

Guide des principes fondamentaux de l'enquête informatique pour Windows : chapitre 1 : Évaluation de la situation | Microsoft Learn

![MàJ] Les outils informatiques intrusifs soumis à autorisation se précisent MàJ] Les outils informatiques intrusifs soumis à autorisation se précisent](https://cdn2.nextinpact.com/images/bd/news/mini-109269-liste-outils-surveillance-informatique.png)